Proxmark3 开源的RFID安全研究平台 Proxmark3可用于RFID的嗅探、读取以及破解

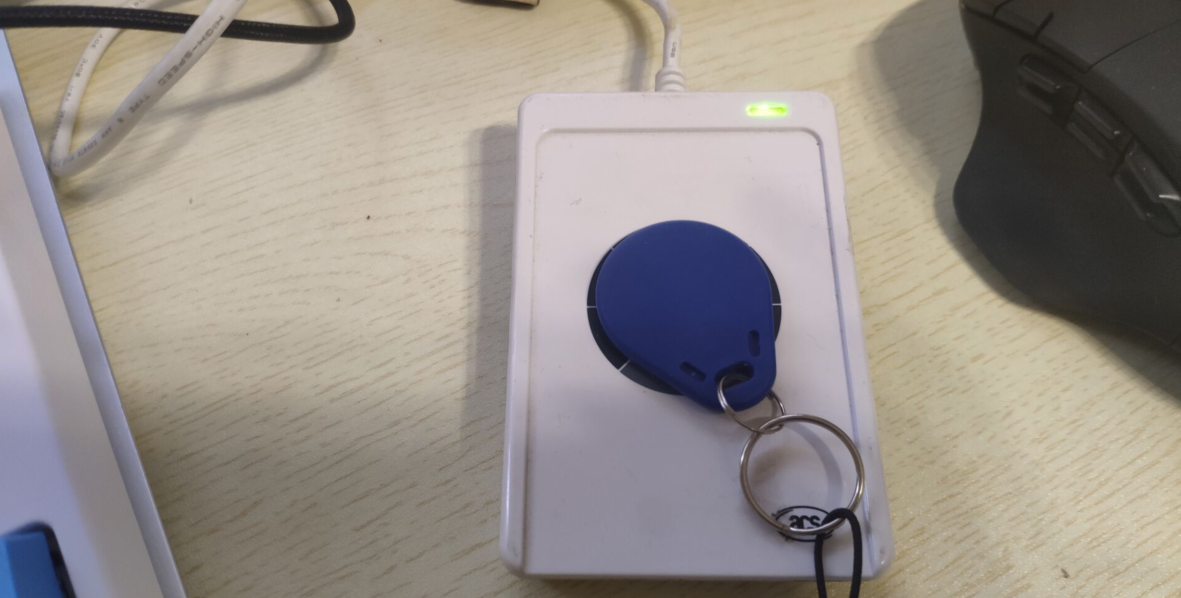

非全加密卡破解可用 ACR122U读卡器, 识别卡类型可用 mifare class tool (安卓)。

ACR122U 与 mifare class tool参考 :

一直以来用的都是 ACR122U 这次也是第一次遇到全加密的卡

ACR122U也用了有大概四年之久,从上学时的水卡,小区门禁,到停车场。基本满足了我的需求。

这次遇到了全加密卡 刚好换新设备PM3。

开箱

一根数据线 一张cuid卡 一张uid卡 pm3本体

我买的蓝色板子款的。

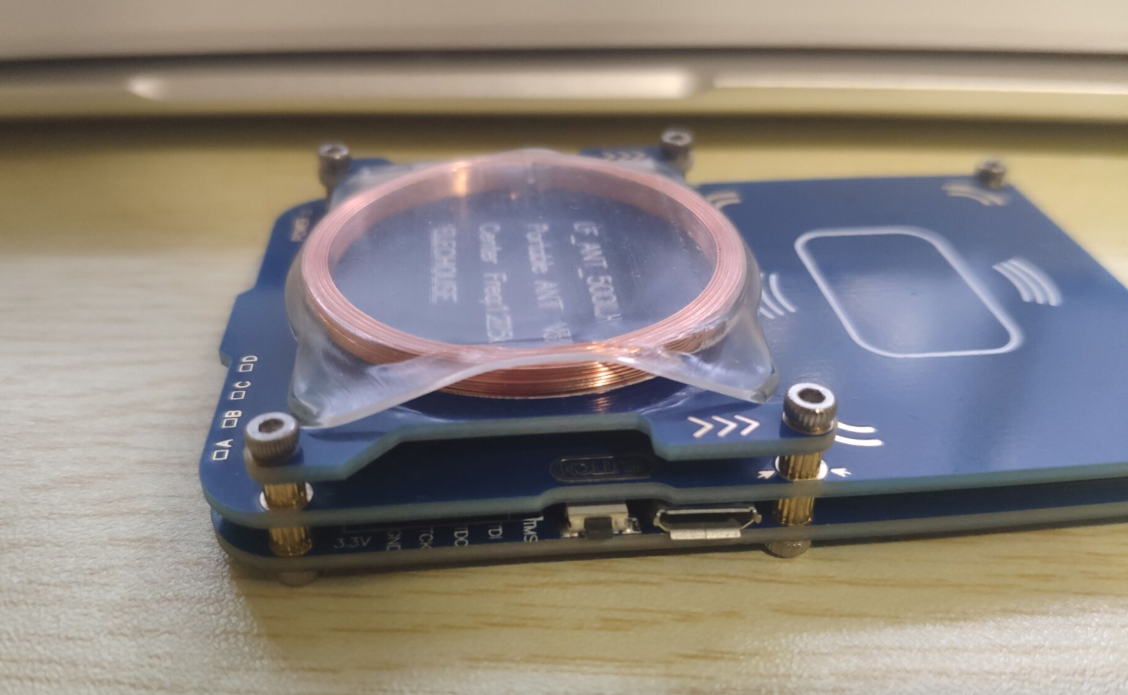

本体

我是如何判断为全加密卡的

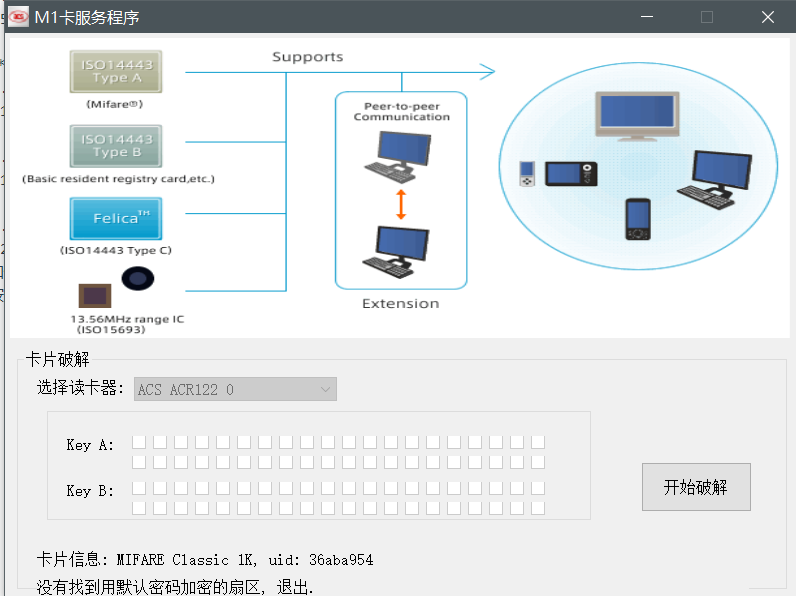

首先按照惯例跑了 ACR122U

熟练的跑密~~ 结果没有跑出来!

这里说明以下ACR122U 破解原理, 16个扇区只要不是全加密的,有一个是默认密码, ACR122U可以利用一个漏洞询次得到其他区的密码,知一密解全密。

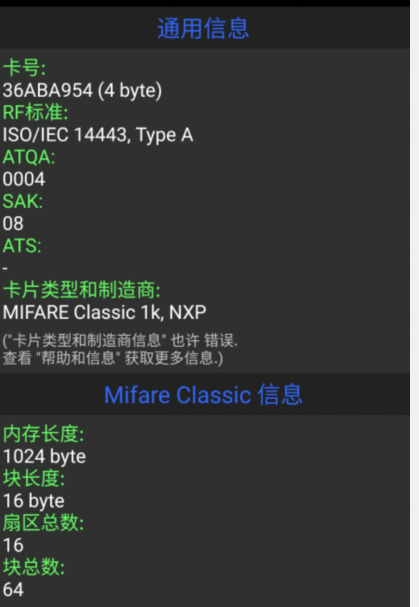

为了确定卡片是否全加密

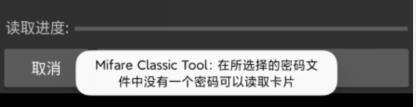

打开 mifare class tool 用工具 卡片信息 得到卡片的数据。

确定了卡类型正确,尝试读取扇区内容,基本实锤全加密了。

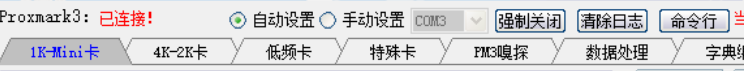

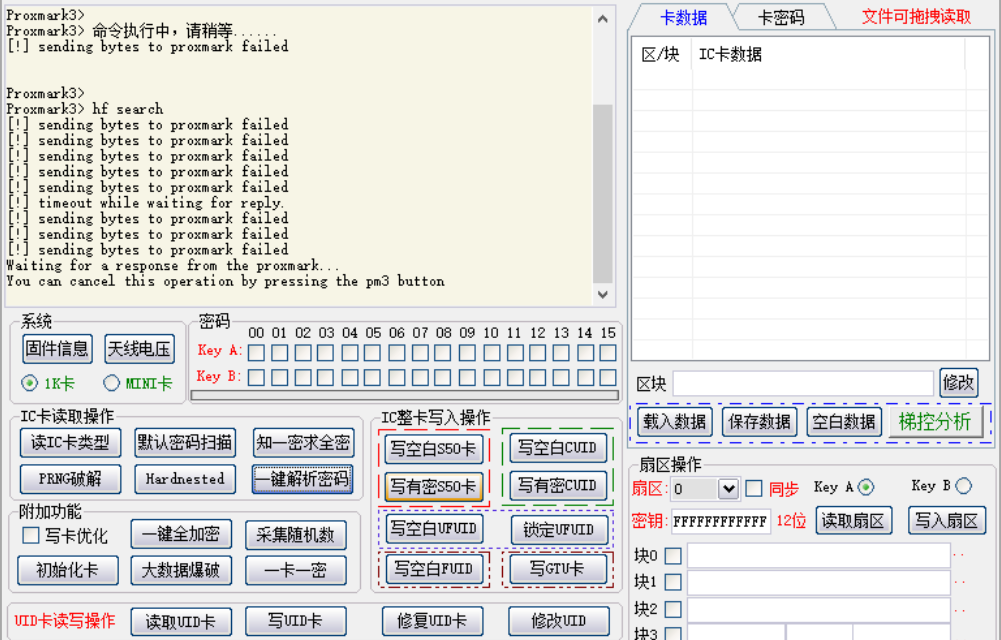

上 proxmark3!

驱动与固件

win10是免驱的,然后固件我这里是冰人固件。

使用简介

pm3支持多种频段的卡,我这张是1k卡。

软件已经傻瓜化了,直接跑密码。

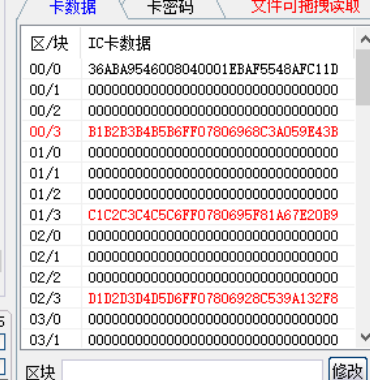

顺利拿到数据 破解完成!

手机NFC写入加密卡

首先,我查了各种网上的说法,总结出了写入加密卡的原理。

手机NFC是不支持写入加密卡的 毕竟有点法律擦边球,厂商不会支持的。

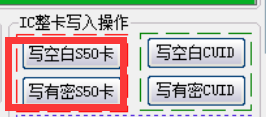

写入加密卡原理就是先写入一张没有加密的数据。

然后手机放到PM3上,手机会有读卡操作,认为用户要刷卡。

这时候要准备好要写入的加密卡数据。

PM3 写S50卡功能写入,完成!

手机nfc加密卡的坑

本人之后遇到一个小区的门禁卡 手机NFC写入后无法刷成功

仔细排查后发现 0扇区 第一排的后几位总是无法写入到手机中。

查询各个手机论坛发现, 手机NFC的写入不是全功能的!。

来自米柚社区和花粉俱乐部(小米荣耀华为)。

手机NFC卡片的 0扇入的后11位大概 是 无法写入的 锁死。

后11位这里记录的是卡片制造商的信息!

如果要破解的卡,他们是要验证厂商信息的,写入的卡,会刷卡失败,相当于手机nfc刷不了,目前我只遇到过一个小区校验。

id卡的破解

pm3也可复制id卡, id卡本身没有任何加密, 只需要购买5577卡。

拿来复制就好。

放入圆形线圈就可以读写操作。

本文由 考拉 创作,采用 知识共享署名4.0

国际许可协议进行许可

本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名

最后编辑时间为: Sep 16,2021